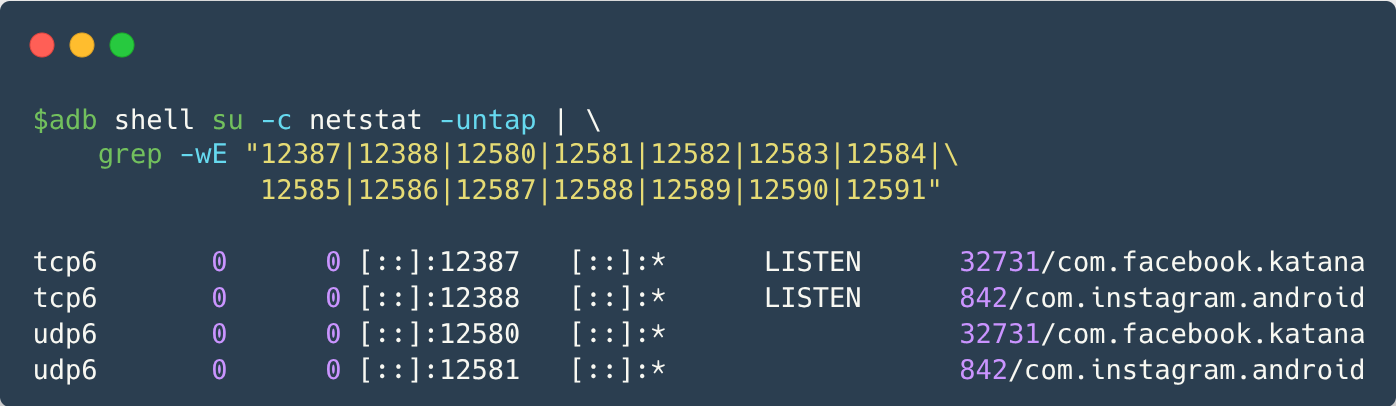

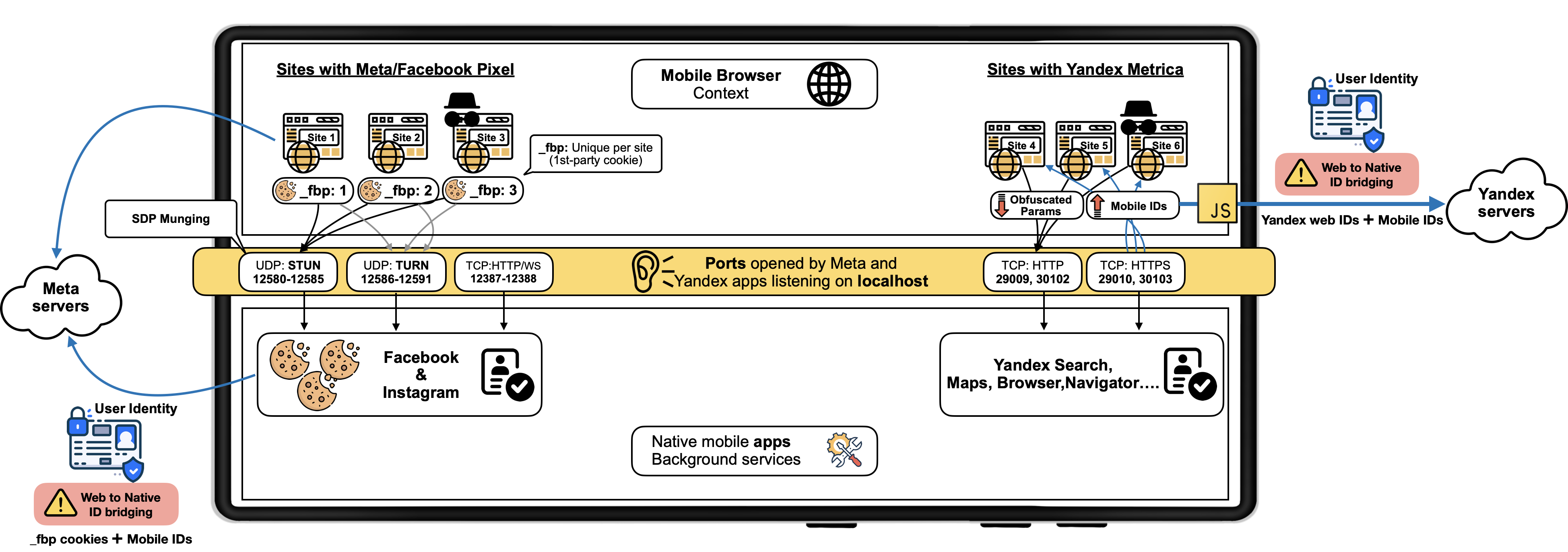

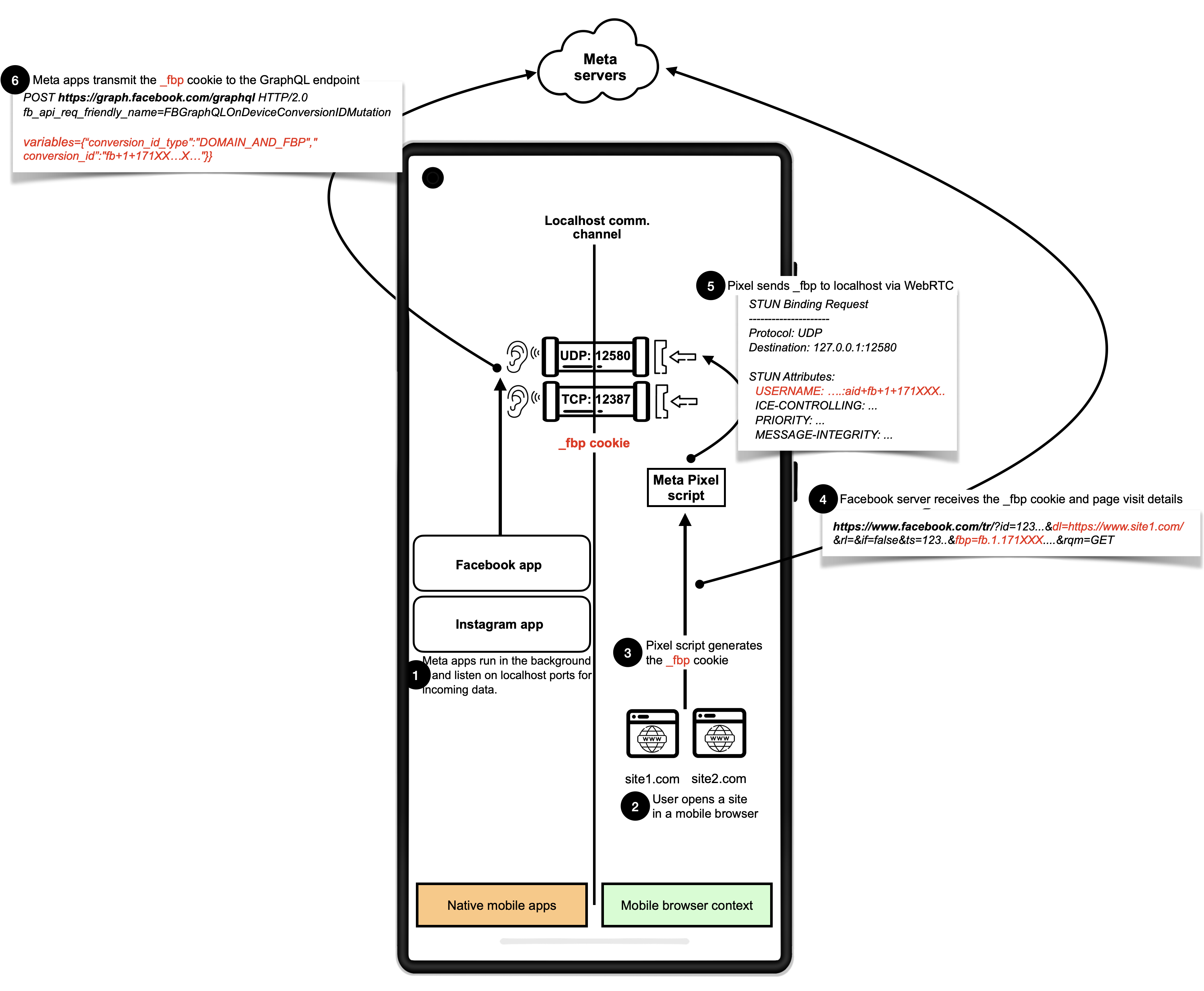

Facebook и Yandex использовали свои Android-приложения для деанонимизации сеансов в браузерах

Аноним (Microsoft Windows 7: Chromium based)

03/06/25 Втр 20:46:36

№

1